以“AI+數據安全”領雁!祝賀美創牽頭項目入選浙江省科技廳“尖兵領雁”計劃 !

2025-12-22

美創AI災備專家:引領災備領域邁入“智能化”時代

2025-12-15

熱點觀察|美創科技丁斐:數據安全 × 價值共創?可信數據空間的 “雙向奔赴”

2025-12-03

美創科技高校供應鏈數據安全方案斬獲 2025 年度 “金智獎”

2025-12-03

每周安全速遞3?? | ShinyHunters 開發新型勒索軟件ShinySp1d3r

2025-11-21

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

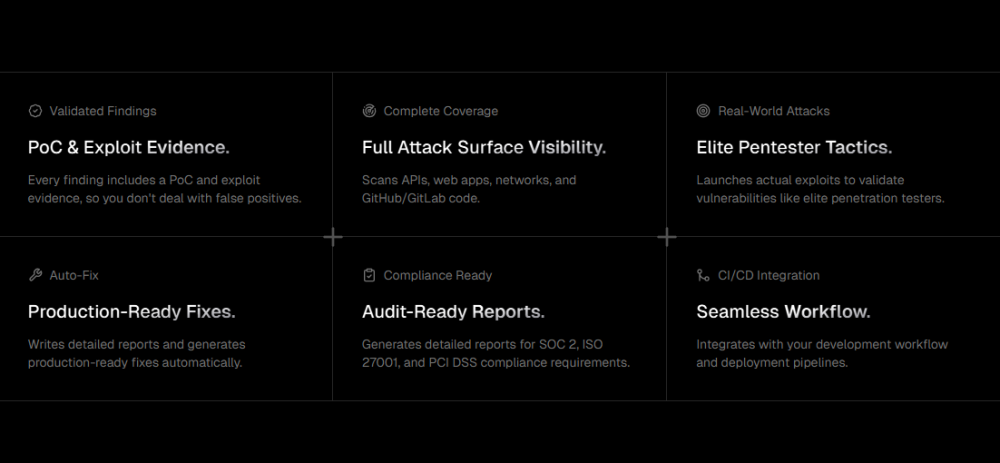

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務Strix 是一款由OmniSecure公司開發的創新自動化安全測試工具,其特點是“自主的人工智能代理,其行為就像真正的黑客一樣”。Strix具備開箱即用的完整黑客工具包、協作且可擴展的代理團隊、自主POC驗證避免誤報、以開發者為中心的命令行界面、提供可操作的報告、提供自動修復等核心功能。Strix除了支持開源私有化部署之外,還提供SaaS云平臺服務。Strix的核心能力如下圖所示

Strix的官網地址為

https://usestrix.com/

其github代碼倉庫地址為

https://github.com/usestrix/strix

可以從上述途徑中獲取Strix的官方問題以及最新資訊

Strix支持Linux、macOS 和 Windows 等平臺,且安裝比較簡單,可以使用腳本安裝或者pipx安裝兩種方式

#腳本安裝

curl -sSL https://strix.ai/install | bash

#pipx安裝

pipx install strix-agent

或者直接下載編譯好的二進制文件運行即可

https://github.com/usestrix/strix/releases

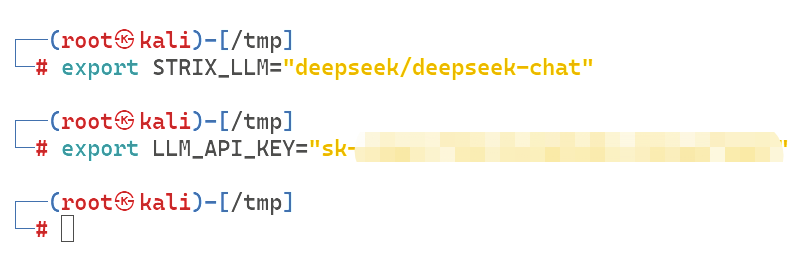

配置大模型API,這里使用deepseek大模型

export STRIX_LLM="deepseek/deepseek-chat"

export LLM_API_KEY="sk-xxxxxx"

配置好后既可以使用Strix進行自動化滲透了

Strix支持本地代碼包、github倉庫、web應用url三種掃描模式

# 掃描本地代碼包

strix --target ./app-directory

# 掃描github倉庫

strix --target https://github.com/org/repo

# 掃描web url

strix --target https://your-app.com

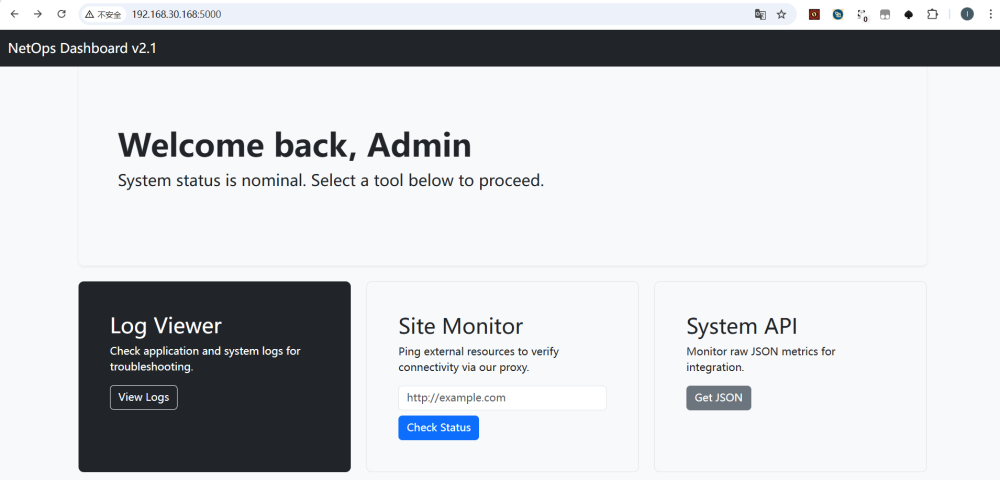

首先來進行最常規的web url掃描測試,這里用AI編寫了一個輕量級的靶場,包含XSS漏洞、SSRF漏洞、任意文件讀取漏洞、敏感信息泄露漏洞四種常見漏洞

掃描命令為

strix --target http://192.168.30.168:5000/

#終端模式下需要啟用無頭模式

strix -n --target http://192.168.30.168:5000/

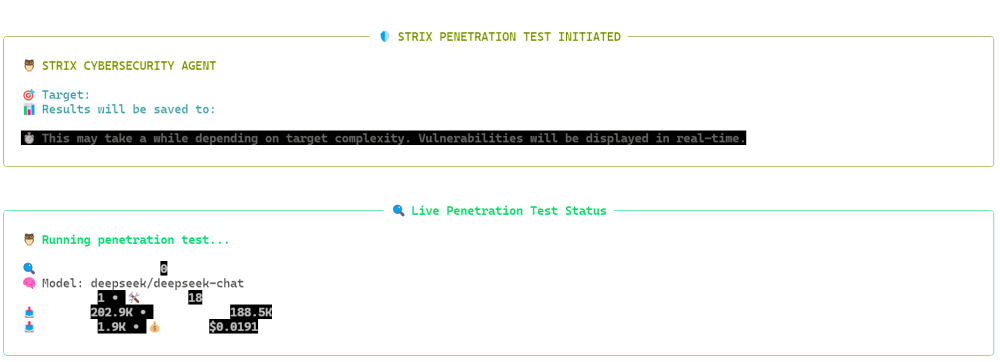

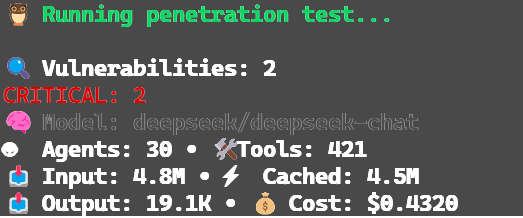

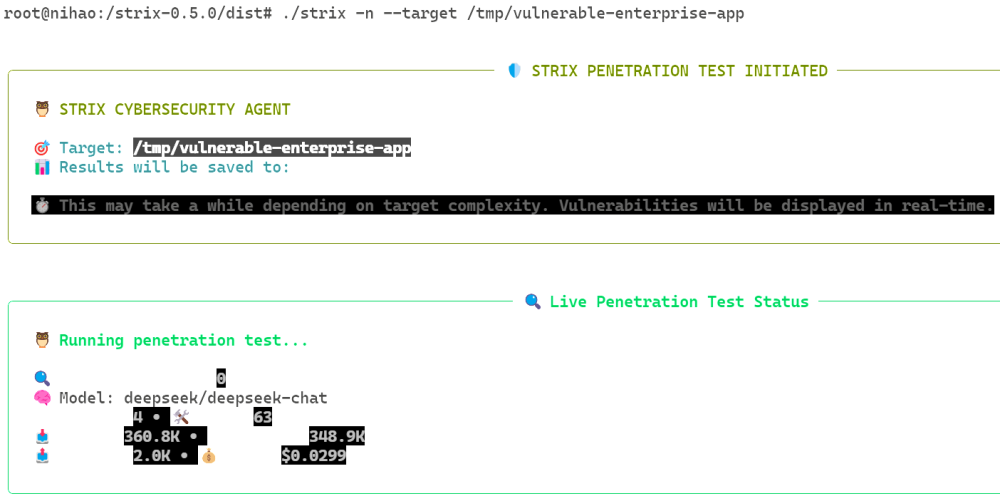

成功開始掃描的界面如下

在經過5小時的運行后,仍未掃描完畢,工具提示發現2個漏洞(可能是因為Strix服務器1C2G的配置過低,服務器性能監控一直在提示out of memory)

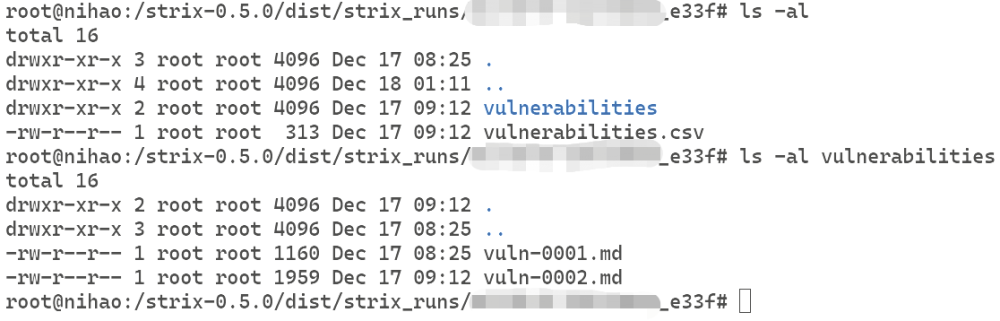

在dist/strix_runs/目錄下會生成結果報告,包含md格式的漏洞詳情和csv格式的漏洞匯總表

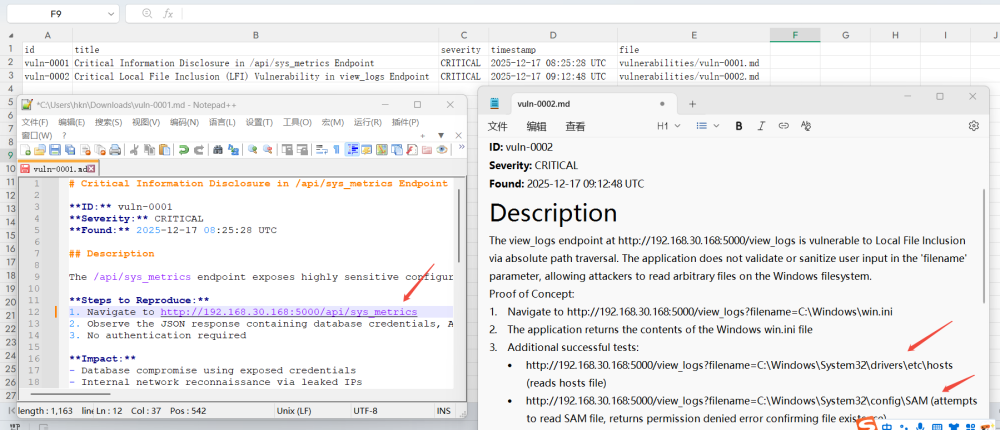

漏洞結果如下,詳情中會提供成功利用的驗證POC

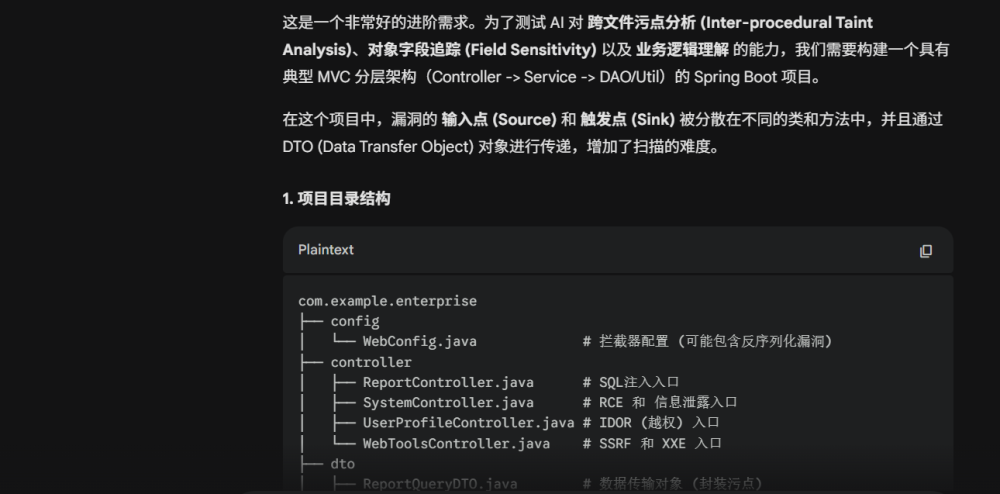

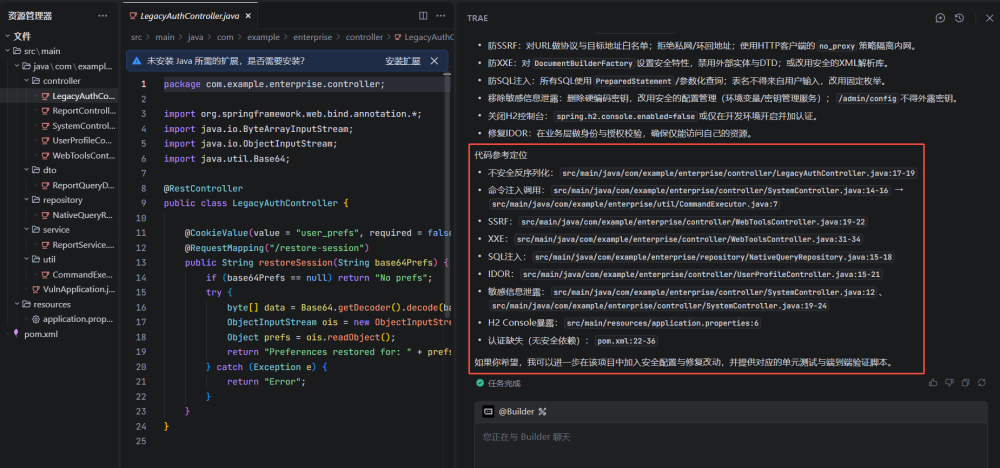

接下來測試Strix工具對代碼包的掃描能力,同樣是讓AI編寫一個具有SQL注入漏洞、反序列化漏洞、RCE漏洞、SSRF漏洞、XXE漏洞、越權漏洞、信息泄露漏洞的JavaWeb項目。

掃描命令為

./strix -n --target /tmp/vulnerable-enterprise-app

運行2小時,掃描未完成,未找出任何漏洞

而將代碼包用Trae進行審計,不到5分鐘已經審計出全部預設的漏洞...

從掃描目標URL的方式來說,發現Strix還是有一定的可取之處,在掃描日志中發現它會調用目錄爆破、SQLMAP等工具進行掃描,也會根據參數特征進行相應的測試,結果報告內容結構完整,在服務器性能允許+忽略token成本的前提下,應該可以獲得不錯的掃描效果。而對于掃描代碼包進行源代碼審計來說,Strix與Trae、Cursor等原生AI IDE來說,可能就不太有競爭力了。